Extensions of the month! Latest News Title Limit v1.2

ส่วนประกอบเสริมประจำเดือนนี้ครับ เป็นโมดูลแสดงข่าวล่าสุดจากเว็บไซต์ของเราเอง โดยเพิ่มความสามารถเรื่องแสดงจำนวนของหัวข้อข่าวตามจำนวนตัวอักษรที่ต้องการกำหนดให้แสดงครับ.

ส่วนประกอบเสริมประจำเดือนนี้ครับ เป็นโมดูลแสดงข่าวล่าสุดจากเว็บไซต์ของเราเอง โดยเพิ่มความสามารถเรื่องแสดงจำนวนของหัวข้อข่าวตามจำนวนตัวอักษรที่ต้องการกำหนดให้แสดงครับ.

ก่อนหน้านี้เราได้ปล่อยให้ดาวน์โหลดโมดูลตัวนี้ออกไป 2 เดือนแล้ว และมีปัญหาเรื่องการคำนวนในการแสดงผลหัวเรื่องที่มีภาษาไทย ร่วมกับภาษาอังกฤษ ซึ่งผมเพิ่งมาทราบว่าทางจูมล่า ได้มีการเปิดให้ใช้งาน Utilities ตัวหนึ่ง อยู่ในชุด Joomla-Framework โดยที่เราไม่ต้องเขียนฟังก์ชันเพิ่มเข้ามาเลย เพียงแค่เอาไปใช้งาน และกำหนดจุดประสงค์ต่างๆ ของการตัดคำตามรูปแบบการคำนวนการตัดคำของตัวอักษรตามรูปแบบการเขียน php เองครับ

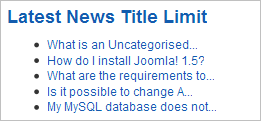

หากใครต้องการศึกษา ก็สามารถเปิดเข้าไปดูที่นี่ได้ครับ ซึ่งการแสดงผลของจำนวนหัวข้อข่าว เราสามารถกำหนดจำนวนโดยใส่ตัวเลขลงไปในการตั้งค่าพารามิเตอร์ของโมดูลได้เลยครับ. ตัวอย่างการแสดงผลก็ดังภาพนะครับ.